作者:飞书专业服务团队

Keycloak配置

Keycloak Clients 配置

到Settings-Clients 页面,右上角,点击【Create】

Client ID:

Client Protocol 选择 saml

点击【Save】

参考截图、根据需要进行配置,将Client Signature Required设置为false,将Force Name ID Format设置为 true

其中,Valid Redirect URIs :

点击【save】

250px|700px|reset

到Mapper页签下,配置返回信息,点击页签右上角【Add Builtin】

在页面选择X500 email,右侧Add的单选框勾上,并点击【Add selected】

250px|700px|reset

选择后,点击【Edit】,编辑信息

按照截图,选择NameFormat ,并【Save】

250px|700px|reset

Keycloak Users 配置

Lark/飞书在认证的过程中,需要根据Keycloak返回的用户的邮箱信息,识别到登录的飞书用户信息,所以一定要维护用户在Keycloak的邮箱、用户在飞书的邮箱信息,以及配置协议返回用户的邮箱信息

检查Keycloak Users的用户是否维护邮箱信息,如果没维护,请准确维护

获取配置参数

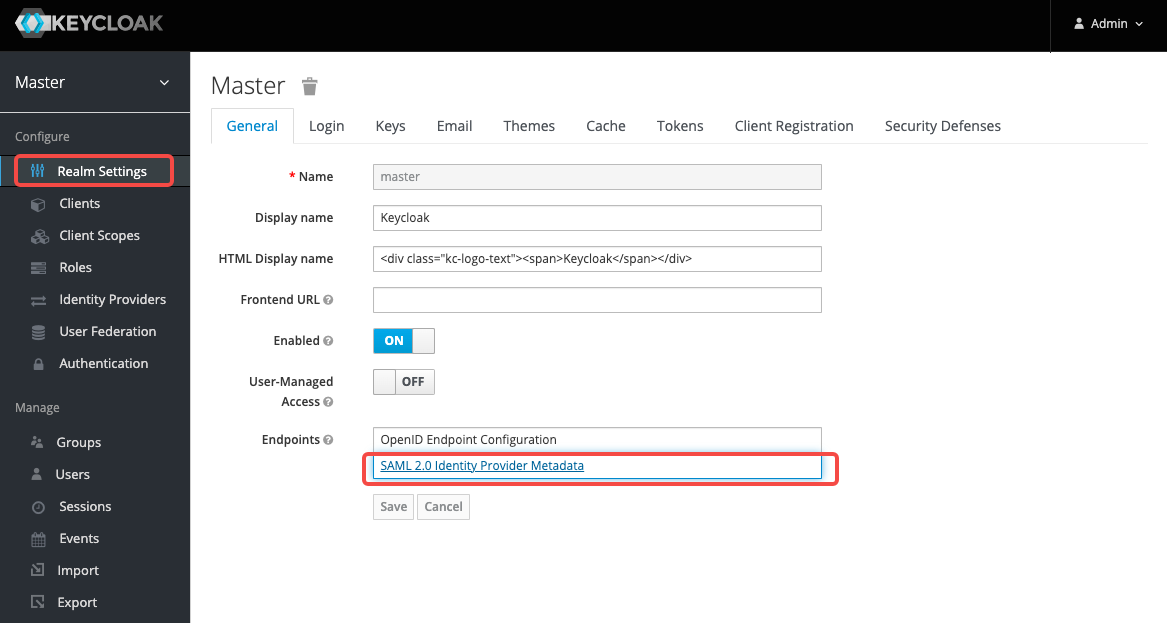

到 Realm Setting 页面,点击 SAML 2.0 Identify Provider Metada

250px|700px|reset

获取到以下信息:(以下为举例,请根据实际信息获取)

Lark/Feishu配置

Lark/Feishu 管理员到 管理后台:

配置人员维护邮箱

到 组织架构- 成员与部门, 检查并维护 当前操作者的邮箱信息

请注意,一定要维护好当前操作者的邮箱,并且要与Keycloak中相同用户的邮箱信息保持一致

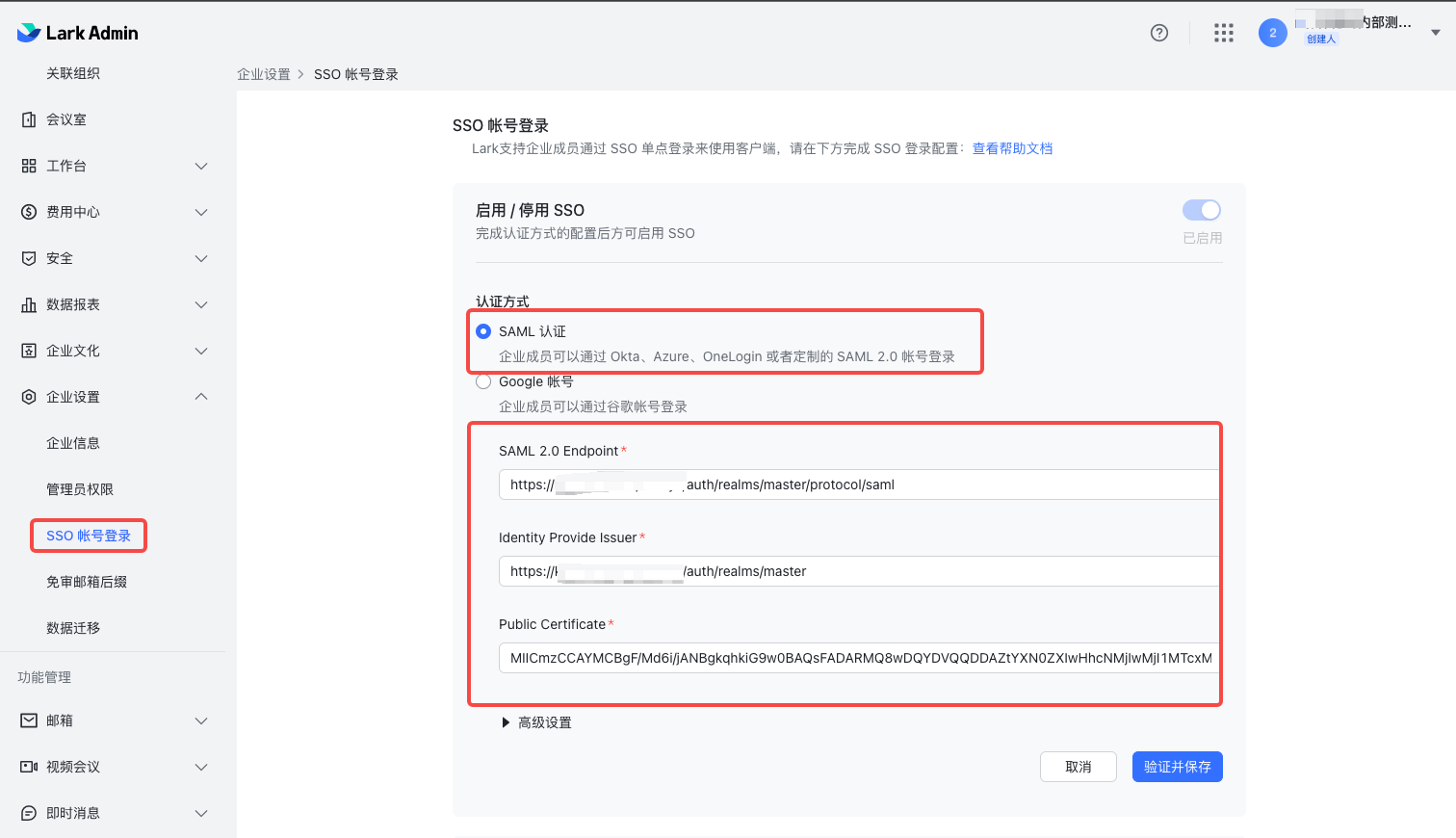

SSO配置

到企业管理-SSO账号登录,维护刚从Keycloak获取到的三个参数

SAML Endpoint:写入刚刚获取到的LoginEndpoint;

Identity Provide Issuer:写入刚获取到的 entityID

Public Certificate:写入刚获取到的X509Certificate

点击【验证并保存】,跳到Keycloak页面,输入正确的账号密码后,页面会关闭

请注意,请一定要登录正确的账号,不要登录错误账号

250px|700px|reset

用户配置

如同维护 配置人员的邮箱信息一样,将企业其他成员的邮箱在飞书侧也进行维护

获取登录参数

到 企业设置-企业信息,获取企业域名,如fismh2abc

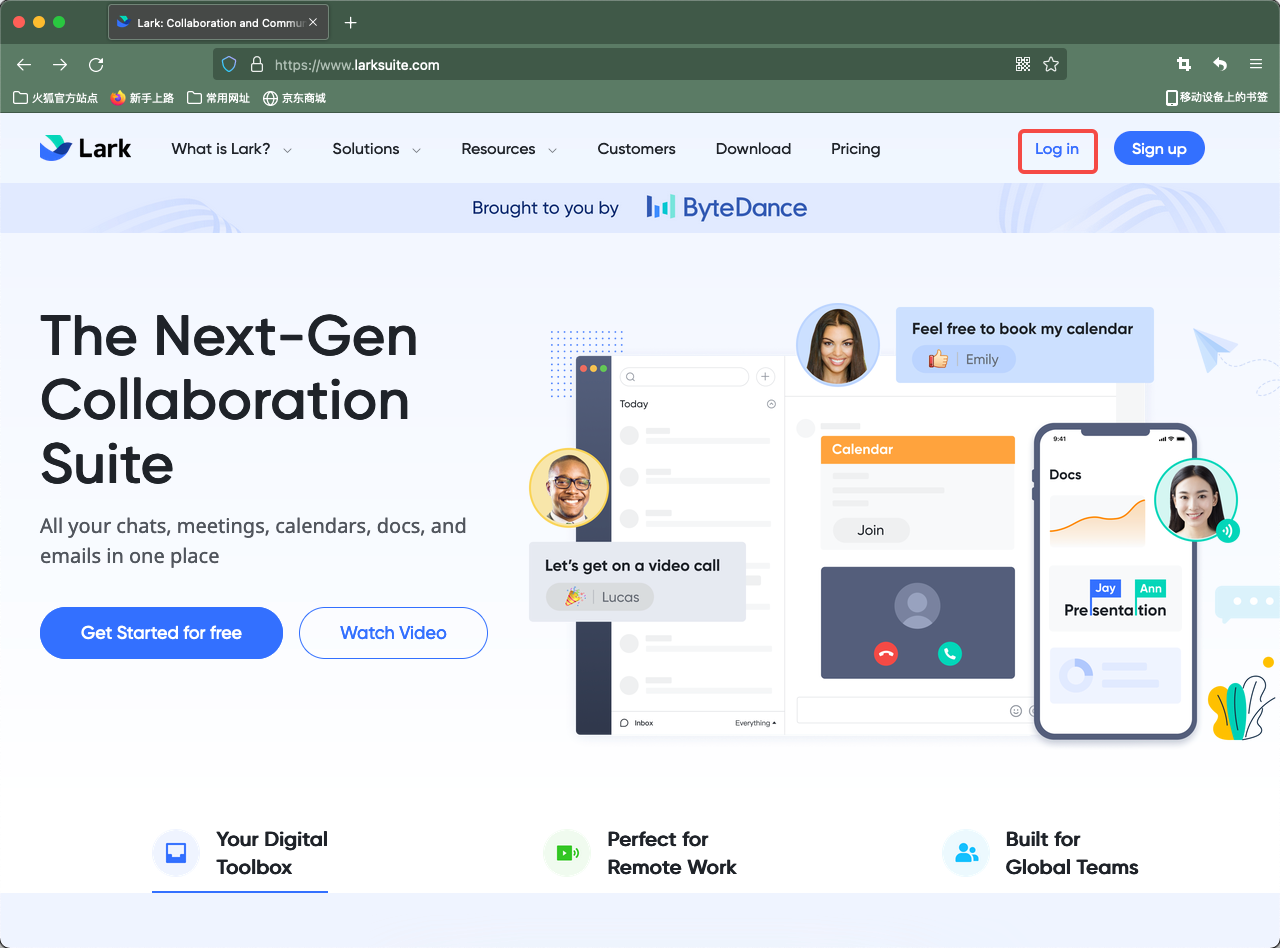

测试登录

250px|700px|reset

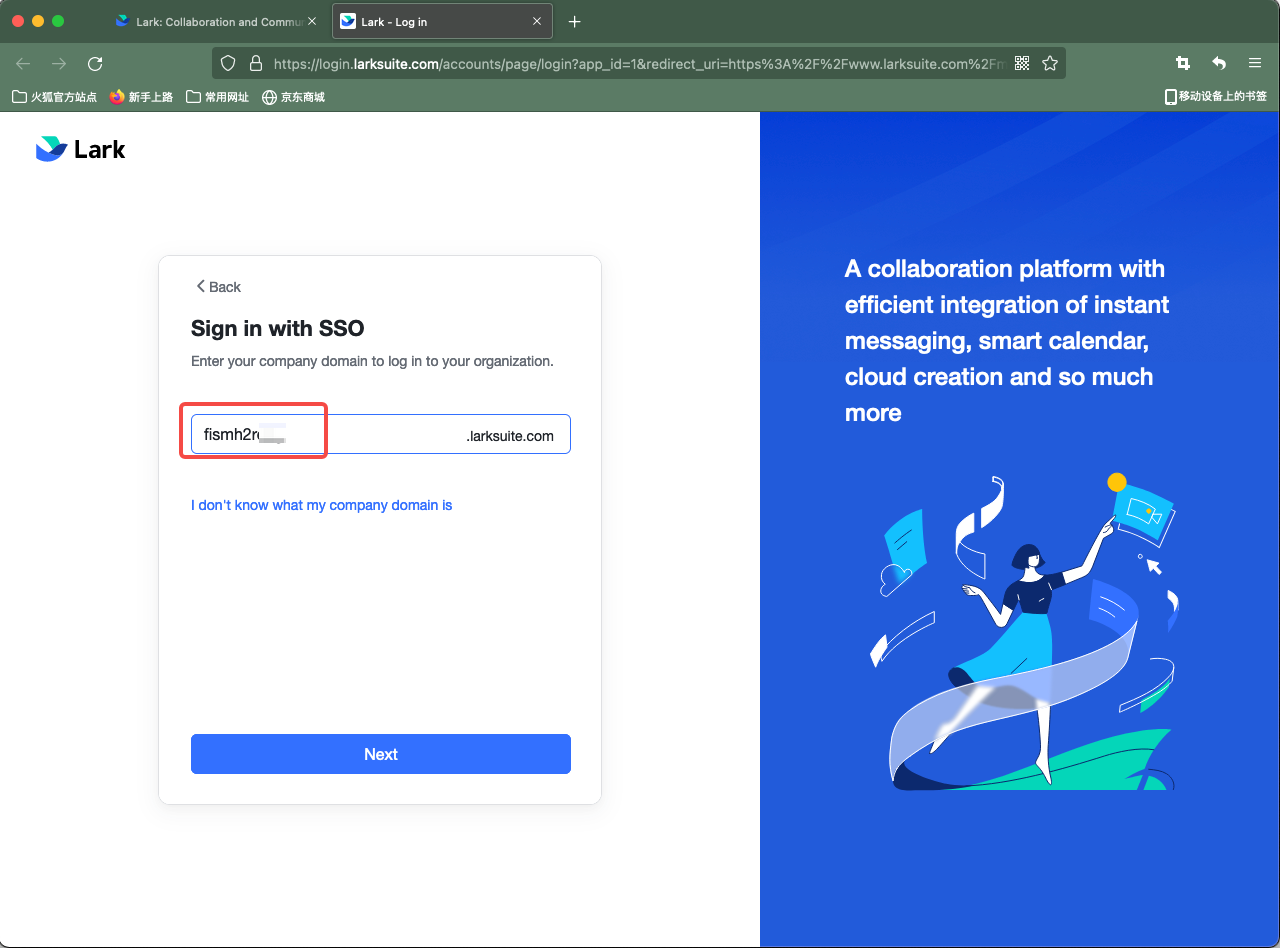

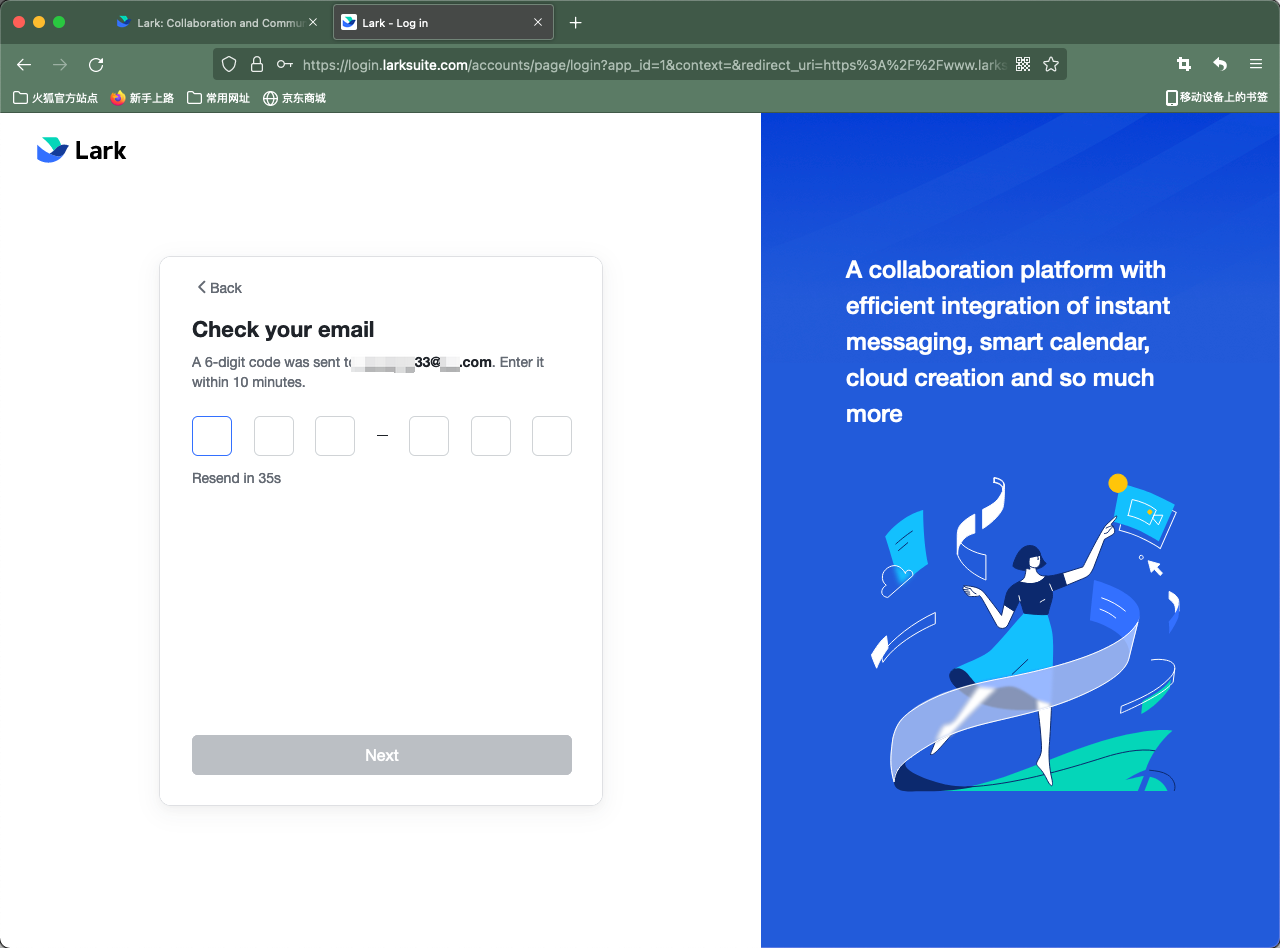

页面选择SSO登录

输入刚刚获取到的企业域名

250px|700px|reset

跳到Keycloak登陆页面,输入正确的账号密码,点击Login In

如果是第一次登陆,需要你输入邮箱验证码

250px|700px|reset

登陆成功